周四,来自兰开斯特大学的一组研究人员通过arXiv发表了一篇论文,展示了他们如何使用智能手机的麦克风和扬声器系统来获取设备的解锁模式。

虽然目前公众还无需担心会马上成为这种黑客技术的受害者,但研究人员证明了这种攻击方式确有其可能性。

根据研究人员的说法,他们的“SonarSnoop”攻击简化了攻击者原本需要尝试的70%的解锁模式数量,并且可以在受害者尚未发现他们被黑客入侵的情况下自动执行。

当用户无意中在手机上安装了恶意的应用程序时,攻击就开始了。

用户下载受感染的应用程序时,他们的手机开始通过扬声器向外发出声音信号,这种声音信号恰好高于人类的听觉范围。信号被手机周围的物体反射,产生回声。然后通过电话的麦克风记录此回声。

计算出声音发射和回声返回声源所间隔的时间,可以确定物体在给定空间中的位置以及该物体是否正在移动——就像是蝙蝠或者声纳。

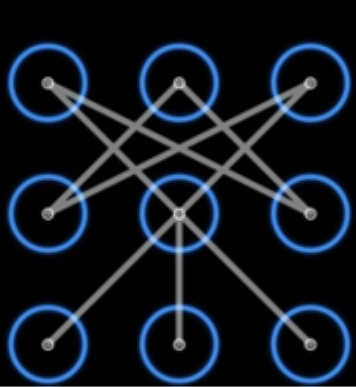

分析麦克风录制的回声,研究人员能够利用这一现象来跟踪某人手指在智能手机屏幕上的移动。在Android手机上的3×3滑动解锁九宫格上有近400000种可能的解锁模式,但之前的研究表明,20%的人会使用到12种常见模式中的一种。

在测试SonarSnoop时,研究人员只专注于这十几个锁屏组合。他们招募了10名志愿者进行研究,并要求志愿者在自定义应用程序上以5种不同的速度用手指画出12种模式。然后研究人员尝试了各种声纳分析手段,并根据手机发出的声学特征重建密码。

在找到正确的解锁图案之前,最佳的分析算法平均只需要尝试3.6次就能成功。